Thực tế này được các chuyên gia Cục An toàn thông tin, Bộ Thông tin và Truyền thông chỉ ra trong báo cáo ngày 10/1/2023 về tình hình an toàn thông tin tháng 12/2022 và thống kê kết nối chia sẻ dữ liệu về mã độc, giám sát.

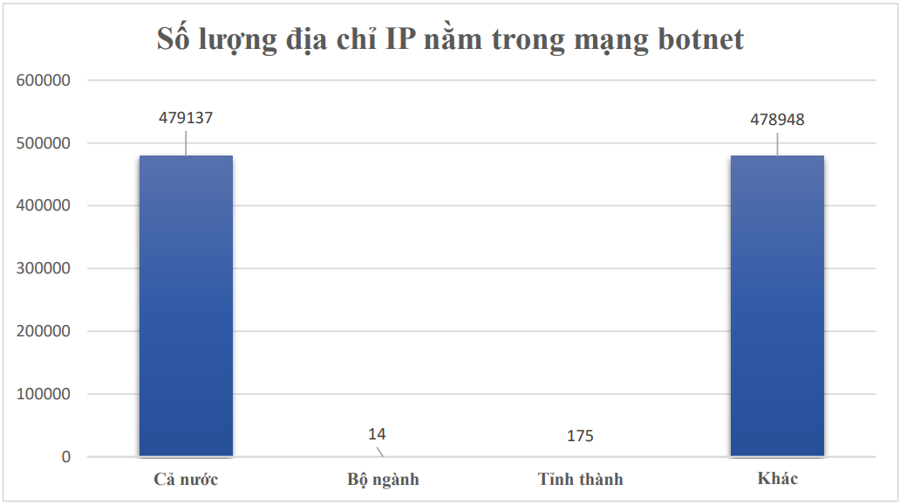

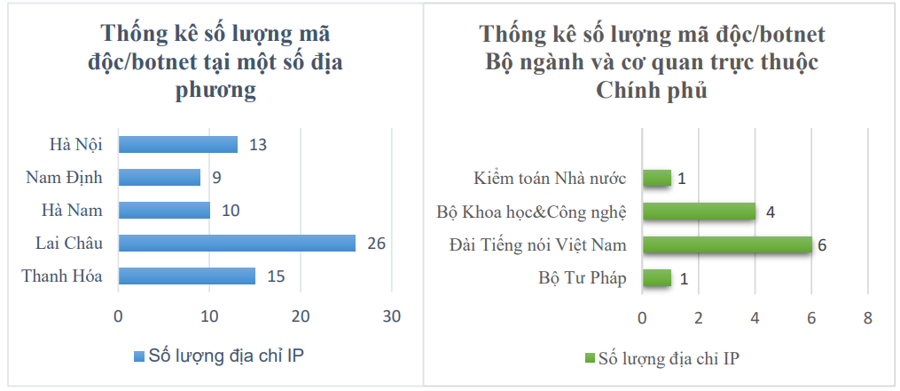

Trong tháng, hệ thống kỹ thuật của Trung tâm giám sát an toàn không gian mạng quốc gia (NCSC) đã ghi nhận 479.137 địa chỉ IP của Việt Nam nằm trong mạng botnet (giảm 0,004 % so với tháng 11/2022). Trong đó có 189 địa chỉ IP của cơ quan, tổ chức nhà nước, bao gồm 14 địa chỉ IP bộ/ngành và 175 địa chỉ IP tỉnh/thành).

Cục An toàn thông tin cho biết, thông tin chi tiết về các địa chỉ IP nằm trong mạng botnet đơn vị chuyên trách về công nghệ thông tin, an toàn thông tin tại các bộ/ngành, địa phương có thể tra cứu, cập nhật thông tin thường xuyên thông qua tài khoản đã có trên Hệ thống giám sát từ xa do Trung tâm NCSC cấp.

Thông tin từ Hệ thống cũng có thể tham khảo, sử dụng để đánh giá hiệu quả giải pháp giám sát, phòng chống mã độc tập trung đang triển khai.

Cũng trong tháng qua, hệ thống kỹ thuật của NCSC đã ghi nhận có 1.769 điểm yếu, lỗ hổng an toàn thông tin tại các hệ thống thông tin của các cơ quan tổ chức nhà nước.

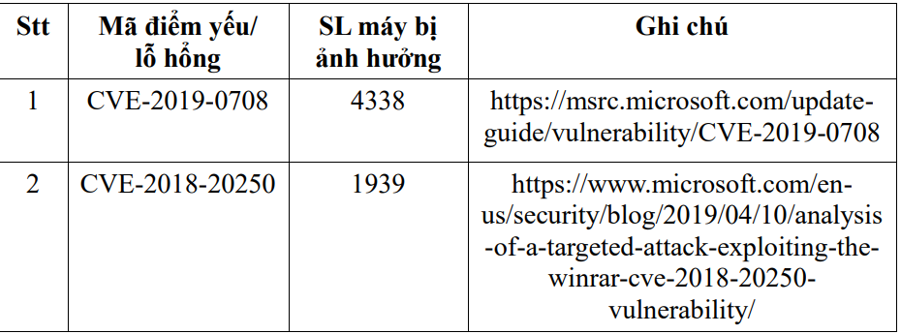

Các chuyên gia an ninh mạng nhận định, số lượng điểm yếu, lỗ hổng nêu trên là rất lớn. Do đó Cục An toàn thông tin đã chỉ đạo Trung tâm Giám sát an toàn không gian mạng quốc gia triển khai đánh giá, xác định các lỗ hổng nguy hiểm, có ảnh hưởng trên diện rộng và hướng dẫn các bộ/ngành khắc phục. Đặc biệt có một số lỗ hổng đã và đang được các nhóm tấn công lợi dụng để thực hiện các cuộc tấn công APT.

Trong đó có một số lỗ hổng vẫn còn tồn tại trên nhiều máy chưa được xử lý. Điển hình như lỗ hổng CVE-2019-0708 có số lượng máy bị ảnh hưởng nhiều nhất (4.338 máy); lỗ hổng CVE-2018-20250 (1.939 máy); lỗ hổng CVE-2017-8543 (1.438 máy)…

Để đảm bảo an toàn hệ thống, Cục An toàn thông tin đề nghị đơn vị chuyên trách về công nghệ thông tin, an toàn thông tin tại các cơ quan, tổ chức phối hợp với các đơn vị thực hiện rà soát xác định và tiến hành “vá” các lỗi trên hệ thống đặc biệt là các lỗ hổng này.

Theo kết quả nghiên cứu của Công ty Công nghệ An ninh mạng Quốc gia Việt Nam NCS, trong năm qua đã có nhiều chiến dịch tấn công có chủ đích quy mô lớn nhắm vào các cơ sở trọng yếu tại Việt Nam. Chịu ảnh hưởng lớn nhất là các tổ chức tài chính ngân hàng, giáo dục, năng lượng và viễn thông. Đây là những nơi lưu trữ nhiều dữ liệu quan trọng, gây ảnh hưởng rộng nếu bị tấn công.

Qua phân tích, chuyên gia của NCS đã chỉ ra 3 hình thức tấn công APT phổ biến nhất trong năm 2022 bao gồm: tấn công qua khai thác lỗ hổng của các phần mềm ứng dụng; tấn công qua lỗ hổng của các nền tảng dịch vụ; tấn công qua lỗ hổng trong quy hoạch hạ tầng công nghệ thông tin của chủ quản.

Còn thống kê của Bkav đã chỉ ra, trong năm 2022 có 180.000 máy tính trong các cơ quan, tổ chức Việt Nam bị nhiễm mã độc APT.

Các hãng an ninh mạng đều có chung nhận định, dự báo tấn công APT nhằm mục đích gián điệp sẽ gia tăng trong năm 2023. Các cuộc tấn công có chủ đích APT sẽ diễn ra nhiều hơn, đặc biệt là các cuộc tấn công đánh cắp dữ liệu từ các kho dữ liệu được hình thành trong quá trình chuyển đổi số…

Bên cạnh các điểm yếu/lỗ hổng ghi nhận, hệ thống kỹ thuật của NCSC còn phân tích và phát hiện nhiều máy tính của cơ quan nhà nước có kết nối đến địa chỉ IP/Domain nghi ngờ độc hại do các phần mềm phòng chống mã độc đã ghi nhận. Theo thống kê của các cơ quan chức năng Top 4 kết nối nghi ngờ phát sinh trong tháng gồm: disorderstatus.ru; sunvn.vin; atomictrivia.ru; differentia.ru.

Thông tin về việc triển khai công tác phòng chống phần mềm độc hại và chia sẻ dữ liệu mã độc theo Chỉ thị 14 của Thủ tướng Chính phủ, Cục An toàn thông tin cho biết, đến hết tháng 12/2022 đã có 84 đơn vị (62 địa phương và 22 bộ/ngành) triển khai giải pháp phòng chống mã độc tập trung và thực hiện kết nối chia sẻ thông tin về mã độc với Trung tâm Giám sát an toàn không gian mạng quốc gia.

Riêng trong tháng 12/2022, thông qua kết nối chia sẻ dữ liệu về mã độc từ 84 đơn vị, Hệ thống kỹ thuật của Trung tâm Giám sát an toàn không gian mạng quốc gia đã ghi nhận 80/84 đơn vị có kết nối thường xuyên, 77/80 đơn vị có chia sẻ về hệ điều hành các máy với tổng số 87.908 máy.

Đối với việc giám sát an toàn thông tin và kết nối chia sẻ dữ liệu giám sát, đến hết tháng 12/2022 đã có 87 đơn vị (63 địa phương và 24 bộ/ngành) triển khai công tác giám sát an toàn thông tin và thực hiện kết nối chia sẻ dữ liệu giám sát với Trung tâm Giám sát an toàn không gian mạng quốc gia.

Trong tháng 12/2022, thông qua kết nối chia sẻ dữ liệu giám sát từ 87 đơn vị, hệ thống kỹ thuật của Trung tâm Giám sát an toàn không gian mạng quốc gia đã ghi nhận 70/87 đơn vị có kết nối chia sẻ dữ liệu tương đối đầy đủ, 17/87 đơn vị bị mất kết nối chia sẻ dữ liệu.

Google translate

Google translate