Gần 40% các dòng ransomeware (phần mềm gián điệp đòi tiền chuộc) được phát hiện trong năm 2020 vừa tấn công mã hoá lẫn ăn cắp dữ liệu.

BÙNG NỔ TẤN CÔNG "ĂN CẮP" DỮ LIỆU

Báo cáo từ hãng bảo mật F-Secure vừa công bố cho biết, Ransomware ăn cắp dữ liệu, quét dữ liệu và tấn công mạng nhắm vào chuỗi cung ứng là xu hướng tấn công nổi bật của tội phạm mạng trong năm 2020 và thời gian gần đây.

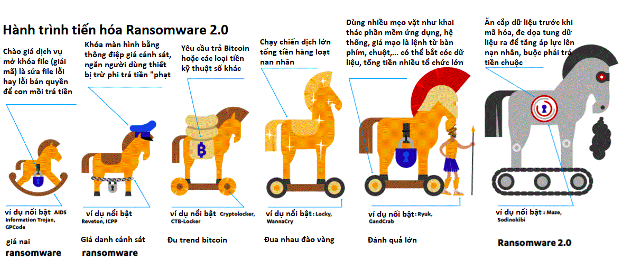

Hành trình tiến hoá của Ransomware để tống tiền doanh nghiệp, bằng cách ngăn doanh nghiệp truy cập vào dữ liệu của chính doanh nghiệp. 2020 là năm bùng nổ các cuộc tấn công Ransomware đồng thời ăn cắp dữ liệu để tống tiền nạn nhân. Nếu doanh nghiệp từ chối trả tiền giải mã dữ liệu đã bị mã hoá trên hệ thống, kẻ tấn công sẽ đe doạ làm rò rỉ thông tin lấy cắp, gây áp lực để buộc nạn nhân phải trả tiền.

Ransomware có xu hướng tấn công vào các lỗ hổng mới nhanh hơn, ví dụ gần đây nhất là lỗ hổng trên MS Exchange.

Báo cáo của F-Secure cho biết, sự tiến hóa này được gọi là Ransomware 2.0, là bước phát triển nổi bật trong năm 2020. Bởi, nếu như năm 2019, chỉ có 1 nhóm ransomware duy nhất tấn công kiểu này thì tới năm 2020, có tới 15 dòng ransomware khác nhau áp dụng phương thức tấn công này. Thêm vào đó, gần 40% các dòng Ransomware phát triển năm 2020 và một số loại cũ hơn năm 2019, cũng ăn cắp dữ liệu chứ không chỉ mã hoá như đời trước.

Ông Calvin Gan, Giám đốc cấp cao Đơn vị Phòng thủ chiến thuật của F-Secure cho rằng, nguy cơ rò rỉ dữ liệu đặc biệt rủi ro với các tổ chức có dữ liệu nhạy cảm. Ransomware có xu hướng tấn công vào các lỗ hổng mới nhanh hơn, ví dụ gần đây nhất là lỗ hổng trên MS Exchange.

Hiện nay, cách hacker khai thác hệ thống theo các xu hướng, gồm: (1), tấn công bằng hàm trên Excel – tính năng này là mặc định, không chặn được - tấn công gây rối bằng mã độc kiểu này tăng gấp 3 lần trong nửa cuối năm 2020; (2), Outlook là thương hiệu bị nhiều email giả mạo nhất, tiếp theo là Facebook Inc. và Office365; (3), gần 3/4 tên miền chứa trang giả mạo phishing dùng dịch vụ web hosting, chia sẻ máy chủ dùng chung, người thuê nặc danh.

(4), Email là nguồn lây nhiễm phần mềm độc hại phổ biến nhất, chiếm hơn 50% số lượt tấn công mạng; và (5), phần mềm độc hại thu thập dữ liệu và thông tin của nạn nhân (ăn cắp dữ liệu) ngày càng phổ biến, nhất là 2 dòng mới phát triển nửa cuối năm 2020: Lokibot and Formbook.

RANSOMWARE TIẾN HÓA NHƯ THẾ NÀO?

Theo báo cáo của F-Secure, phần mềm Ransomware “bắt cóc” dữ liệu ngày càng tiến hóa để né tránh các kiểm tra bảo mật. Ransomware có thể chơi trò “mẹ bồng con” ké tên miền Google: Các hệ thống bảo mật dùng bộ lọc DNS để chặn các website độc hại, thường là không chặn dữ liệu từ Google. Kẻ tấn công lợi dụng điều này để gửi yêu cầu DNS tới https://dns.google.com kèm theo yêu cầu tới tên miền chứa mã độc.

Phản hồi từ máy chủ Google DNS sau đó sẽ chứa kèm mã độc, né được bộ lọc đơn giản vì nó tới từ Google DNS.

Thứ nhất, Ransomware chạy trên bản ghi tạm thời thay vì lưu vào ổ cứng. Cụ thể, nếu tải phần mềm độc hại về máy và lưu trên ổ cứng thì phần mềm diệt virus sẽ phát hiện ra ngay. Thế nên, phần mềm độc hại tiến hóa bằng cách chia nhỏ trên các bản ghi tạm thời (registry keys) thay vì lưu vào file, từ đó né được một số ứng dụng diệt virus.

Thứ hai Ransomware giả là cấu hình thiết bị ngoại vi như bàn phím, chuột hay âm thanh. Một số máy tính trong văn phòng không có card âm thanh, hoặc bàn phím chuột, tức là không phải hệ thống đầy đủ. Các mẫu ransomware tiến hóa được lập trình để che đậy hành vi ăn cắp hay mã hóa dữ liệu là lệnh từ chuột hay bàn phím. Trên hệ thống thật, nếu người dùng sử dụng bàn phím và chuột thường xuyên thì sẽ bị lộ ngay khi hai lệnh khác nhau xuất hiện cùng lúc thì sẽ phát hiện lệnh giả mạo từ Ransomware.

Tuy nhiên, nếu hệ thống đã cấu hình sandbox tự động phong tỏa, không cho leo thang quyền thì nguy cơ này rất nhỏ.

Tiếp đến, thứ ba là bảo vệ bằng mật khẩu. Phần mềm độc hại được giấu sau mật khẩu để hệ thống bảo mật không đọc được nên không xóa. Ngoài ra là thời gian chạy, cụ thể nhiều mẫu phần mềm độc hại được lập trình để chạy một khoảng thời gian nhất định quy định bằng giá trị một biến rồi ngủ đông, sau đó chạy tiếp. Nếu thời gian chạy dài hơn bình thường thì nhà quản trị hệ thống sẽ phát hiện ra, còn nếu chạy ngắn quá thì đã bị phong tỏa trong chế độ sandbox.

“Chính vì Ransomware là mảnh đất tống tiền màu mỡ nên các kẻ tấn công tìm mọi cách để tối đa giá trị sử dụng dữ liệu chúng chiếm được. Khi đó chỉ sao lưu dữ liệu là không đủ, thậm chí sao lưu dữ liệu còn cần phải bảo mật và thông minh hơn.

Ransomware đã biết cách mã hóa cả bản sao lưu, nên ngay khi sao lưu xong bản mới nhất là phải tự động ngắt khỏi mạng. File không dùng đến thì phải xóa luôn vì có thể có chứa mã độc. Cần tắt luôn các cổng dịch vụ không dùng tới. Dữ liệu quan trọng cần mã hóa sẵn thì hacker có ăn cắp cũng không sử dụng được”, báo cáo của F-Secure nhận xét.

Trước xu hướng tấn công trên, hãng bảo mật này khuyến nghị, người dùng không bao giờ nên mở những cái file gửi kèm trong email trước khi xác nhận kỹ. Ngoài ra để có chống lại những mối đe dọa lừa đảo (phishing), người dùng cần cảnh giác khi nhận được những yêu cầu về việc cung cấp các thông tin đăng nhập (ví dụ: tên người dùng, password... trực tiếp từ email).

Đối với người dùng thiết bị di động cũng không nên cài đặt những ứng dụng không đến từ AppStore, Google Play hay những cửa hàng ứng dụng chính thống. Đồng thời không cài đặt những phần mềm từ những website mà không chắc chắn về độ bảo mật.

Google translate

Google translate