Cục An toàn thông tin, Bộ Thông tin và Truyền thông vừa phát đi cảnh báo lưu ý tới các đơn vị chuyên trách về công nghệ thông tin các Bộ; Sở Thông tin và Truyền thông các địa phương; các tập đoàn, tổng công ty Nhà nước; các ngân hàng, tổ chức tài chính; hệ thống các đơn vị chuyên trách về an toàn thông tin về về hàng loạt lỗ hổng bảo mật mức cao và nghiêm trọng tồn tại trong sản phẩm của Microsoft. Đây là những lỗ hổng bảo mật có trong danh sách 98 lỗ hổng được Microsoft phát hành bản vá trong tháng đầu tiên của năm mới 2023.

HÀNG LOẠT LỖ HỔNG BẢO MẬT CÓ MỨC ẢNH HƯỞNG CAO VÀ NGHIÊM TRỌNG

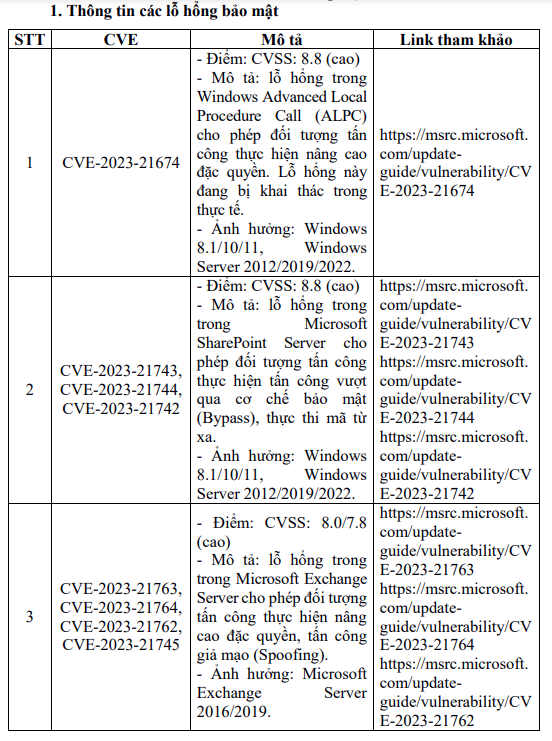

Trước đó, ngày 10/01/2023, Microsoft đã phát hành danh sách bản vá tháng 1 với 98 lỗ hổng bảo mật trong các sản phẩm của mình. Bản phát hành tháng này đặc biệt đáng chú ý có 13 lỗ hổng bảo mật có mức ảnh hưởng cao và nghiêm trọng.

Cụ thể, lỗ hổng CVE-2023-21674 trong “Windows Advanced Local Procedure Call” cho phép đối tượng tấn công thực hiện nâng cao đặc quyền. Lỗ hổng này đang bị khai thác trong thực tế.

Với 3 lỗ hổng bảo mật CVE-2023-21743, CVE-2023-21744, CVE-2023-21742 trong “Microsoft SharePoint Server”, trong đó riêng lỗ hổng CVE-2023-21743 cho phép đối tượng tấn công thực hiện tấn công vượt qua cơ chế bảo mật. Hai lỗ hổng CVE-2023-21744 và CVE-2023-21742 còn cho phép đối tượng tấn công thực thi mã từ xa.

Trong 4 lỗ hổng bảo mật CVE-2023-21763, CVE-2023-21764, CVE-2023-21762, CVE-2023-21745 tồn tại ở phần mềm “Microsoft Exchange Server”, có 2 lỗ hổng CVE-2023-21763, CVE-2023-21764 cho phép đối tượng tấn công thực hiện nâng cao đặc quyền; còn 2 lỗ hổng CVE-2023-21762, CVE-2023-21745 cho phép đối tượng tấn công thực hiện tấn công giả mạo.

Các chuyên gia an ninh mạng cũng lưu ý về lỗ hổng bảo mật CVE-2023-21549 trong “Windows Workstation Service” cho phép đối tượng tấn công thực hiện nâng cao đặc quyền. Lỗ hổng này đã được công bố rộng rãi trên Internet.

Ngoài ra, trong số 13 lỗ hổng mới này, có 2 lỗ hổng bảo mật CVE-2023-21561, CVE-2023-21551 trong “Microsoft Cryptographic Services” cũng cho phép đối tượng tấn công nâng cao đặc quyền. Hai lỗ hổng bảo mật khác là CVE-2023-21734, CVE-2023-21735 trong “Microsoft Office” cho phép đối tượng tấn công thực thi mã từ xa.

Các đơn vị kiểm tra, rà soát, xác định máy tính sử dụng hệ điều hành Windows có khả năng bị ảnh hưởng. Thực hiện cập nhật bản vá kịp thời để tránh nguy cơ bị tấn công. Biện pháp tốt nhất để khắc phục là cập nhật bản vá cho các lỗ hổng bảo mật theo hướng dẫn của hãng.

Nhằm đảm bảo an toàn thông tin cho hệ thống thông tin của các cơ quan, tổ chức, doanh nghiệp, góp phần bảo đảm an toàn cho không gian mạng Việt Nam, Cục An toàn thông tin khuyến nghị các đơn vị kiểm tra, rà soát, xác định máy tính sử dụng hệ điều hành Windows có khả năng bị ảnh hưởng. Các đơn vị cần cập nhật bản vá kịp thời để tránh nguy cơ bị tấn công.

Các chuyên gia nhấn mạnh, biện pháp tốt nhất để khắc phục là cập nhật bản vá cho các lỗ hổng bảo mật này theo hướng dẫn của hãng.

Ngoài ra, các cơ quan, tổ chức, doanh nghiệp cũng được yêu cầu tăng cường giám sát và sẵn sàng phương án xử lý khi phát hiện có dấu hiệu bị khai thác, tấn công mạng. Thường xuyên theo dõi kênh cảnh báo của các cơ quan chức năng và các tổ chức lớn về an toàn thông tin nhằm phát hiện kịp thời các nguy cơ tấn công mạng.

Theo các chuyên gia, lỗ hổng bảo mật là điểm yếu có thể bị khai thác bởi đối tượng xấu để tấn công mạng nhằm thực hiện các hành động phi pháp lên hệ thống mục tiêu. Các lỗ hổng có thể cho phép kẻ tấn công chạy mã, truy cập bộ nhớ của hệ thống, cài đặt phần mềm độc hại và đánh cắp, phá hủy hoặc sửa đổi những dữ liệu quan trọng. Đây là một trong những nguyên nhân hàng đầu gây ra các cuộc tấn công mạng nhắm vào các tổ chức, doanh nghiệp.

NHIỀU MÁY CHỦ, THIẾT BỊ CÓ THỂ TRỞ THÀNH NGUỒN PHÁT TÁN TẤN CÔNG DRDOS

Ngay trong tuần đầu tiên của năm 2023, Trung tâm Giám sát an toàn không gian mạng quốc gia cũng đã cảnh báo về nguy cơ tấn công mạng từ các điểm yếu, lỗ hổng. Trong tuần, các tổ chức quốc tế đã công bố và cập nhật ít nhất 516 lỗ hổng, trong đó có 62 lỗ hổng mức cao, 20 lỗ hổng mức trung bình và 434 lỗ hổng chưa đánh giá. Trong đó có ít nhất 49 lỗ hổng cho phép hacker chèn và thực thi mã lệnh.

Hệ thống kỹ thuật của Cục An toàn thông tin đã chủ động rà quét trên không gian mạng Việt Nam, đánh giá, thống kê và chỉ ra 7 lỗ hổng/nhóm lỗ hổng trên các sản phẩm, dịch vụ công nghệ thông tin phổ biến, có thể gây ảnh hưởng lớn đến người dùng ở Việt Nam.

Theo đó, có 5 lỗ hổng trong các sản phẩm dịch vụ của Apache (Dubbo, DolphinScheduler,…) cho phép đối tượng tấn công thực thi mã từ xa, truy cập vào dữ liệu nội bộ để thực hiện các hành động trái phép.

Nhóm 4 lỗ hổng trong Lenovo (ThinkPadX13s BIOS) cho phép đối tượng tấn công với quyền của người dùng cục bộ làm rò rỉ thông tin dữ liệu.

Nhóm 31 lỗ hổng trong Wordpress cho phép đối tượng tấn công với quyền của người dùng cục bộ cài các mã HTML hoặc Javascript độc hại, đọc các tệp tùy ý, truy cập/thực hiện các hành động trái phép.

Nhóm 3 lỗ hổng trong Nokia cho phép đối tượng tấn công thực hiện tấn công các chương trình cơ sở, truy cập, thực hiện các hành động trái phép.

Nhóm 6 lỗ hổng trong Fortinet (FortiManager, FortiOS,…) cho phép đối tượng tấn công thực thi mã hoặc lệnh tùy ý. Nhóm 11 lỗ hổng trong Google (Chrome) cho phép đối tượng tấn công truy cập/thực hiện các hành động trái phép.

Nhóm 11 lỗ hổng trong IBM (Sterling B2B Integrator, Business Automation Workflow,… ) cho phép đối tượng tấn công thu thâp thông tin dữ liệu trái phép, cài mã JavaScript tùy ý, truy cập/thực hiện các hành động trái phép

Trong số các điểm yếu lỗ hổng nguy hiểm này, chỉ có nhóm 6 lỗ hổng trong Fortinet đã có thông tin xác nhận và bản vá; còn lại là chưa có thông tin xác nhận và bản vá, Trung tâm Giám sát an toàn không gian mạng quốc gia thông tin.

Thống kê tuần vừa qua tại Việt Nam, có rất nhiều máy chủ, thiết bị có thể trở thành nguồn phát tán tấn công DRDoS. Trong tuần có 45.612 (giảm so với tuần trước 48.843) thiết bị có khả năng bị huy động và trở thành nguồn tấn công DRDoS.

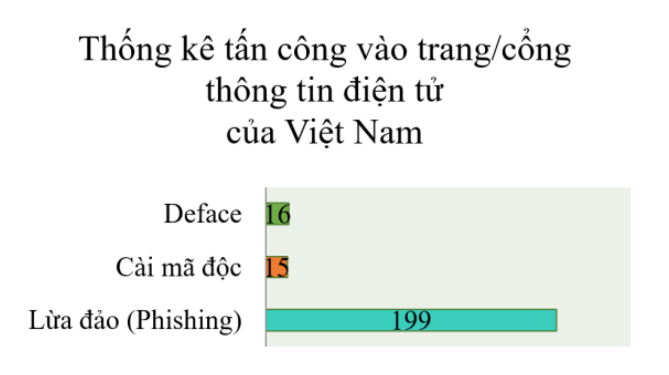

Cũng trong tuần đầu tiên của năm có 230 trường hợp tấn công vào trang/cổng thông tin điện tử của Việt Nam gồm: 16 trường hợp tấn công thay đổi giao diện (Deface), 199 trường hợp tấn công lừa đảo (Phishing), 15 trường hợp tấn công cài cắm mã độc.

Trên thế giới có nhiều các trang web giả mạo các tổ chức, doanh nghiệp, nhà cung cấp, dịch vụ lớn như: các mạng xã hội, ngân hàng, thư điện tử… Việt Nam có nhiều người dùng các dịch vụ, ứng dụng nước ngoài (cả miễn phí và tính phí) như các mạng xã hội, Payment, Apple, Paypal,…

Vì vậy, các chuyên gia an ninh mạng khuyến cáo người dùng cần phải hết sức cảnh giác với những trang web giả mạo để đánh cắp tài khoản.

Đối với các nguy cơ về tấn công từ chối dịch vụ, tấn công web, các đơn vị doanh nghiệp cần rà soát, hạn chế tối đa việc mở các cổng dịch vụ có thể bị lợi dụng để thực hiện tấn công từ chối dịch vụ; thường xuyên kiểm tra, rà soát máy chủ web để kịp thời phát hiện và xử lý nguy cơ tấn công.

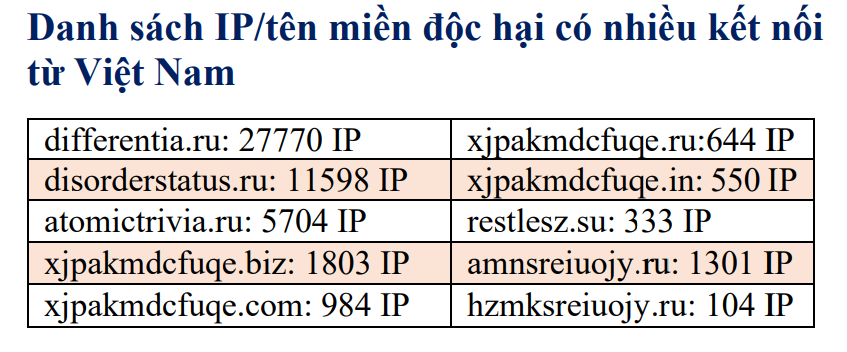

Đối với các IP/tên miền độc hại có nhiều kết nối từ Việt Nam, các đơn vị cần kiểm tra và xử lý các thiết bị trong toàn bộ hệ thống mạng nếu có dấu hiệu kết nối đến các tên miền độc hại…, các chuyên gia khuyến cáo.

Google translate

Google translate